Encriptar los discos es una buena costumbre, pone trabas a los amigos de lo ajeno. Ya es una faena que te roben un equipo para que además accedan a tus datos personales y te generen problemas adicionales. En el caso de Linux la mayoría de distribuciones encriptan mediante LUKS, pero este método implica introducir la contraseña en cada arranque. Por suerte, hay formas de automatizarlo de forma segura.

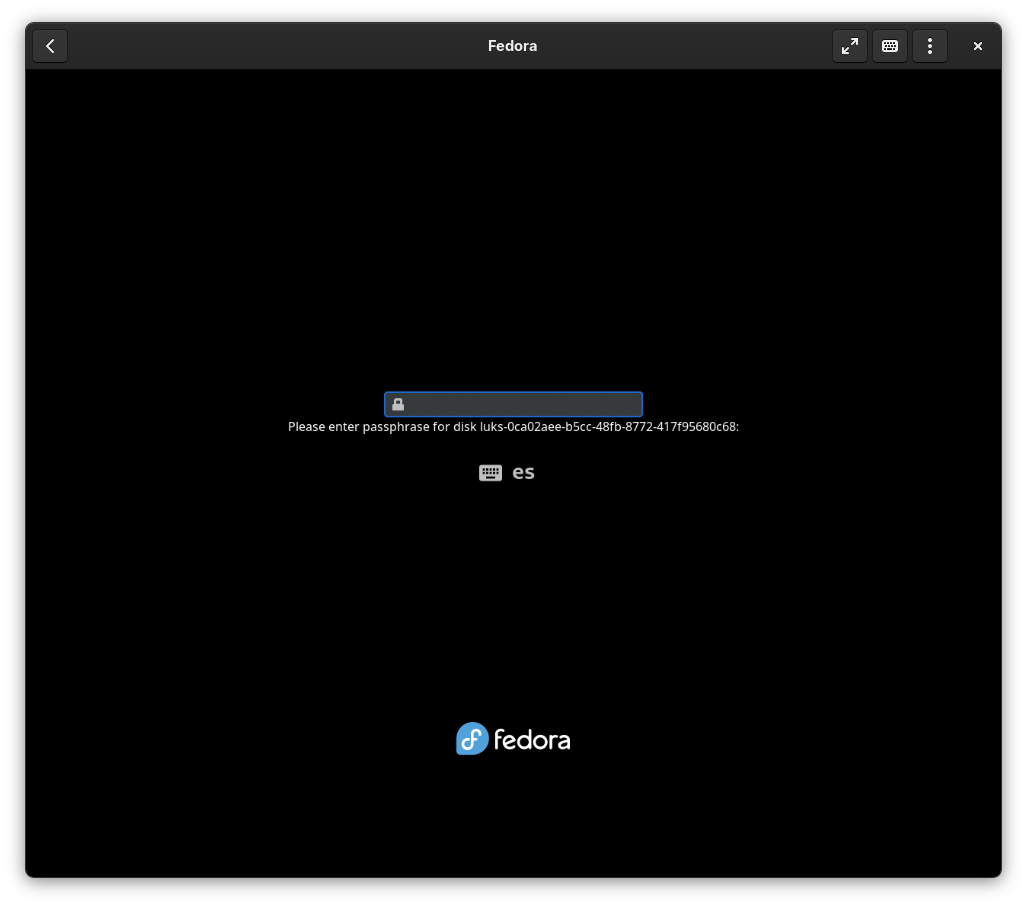

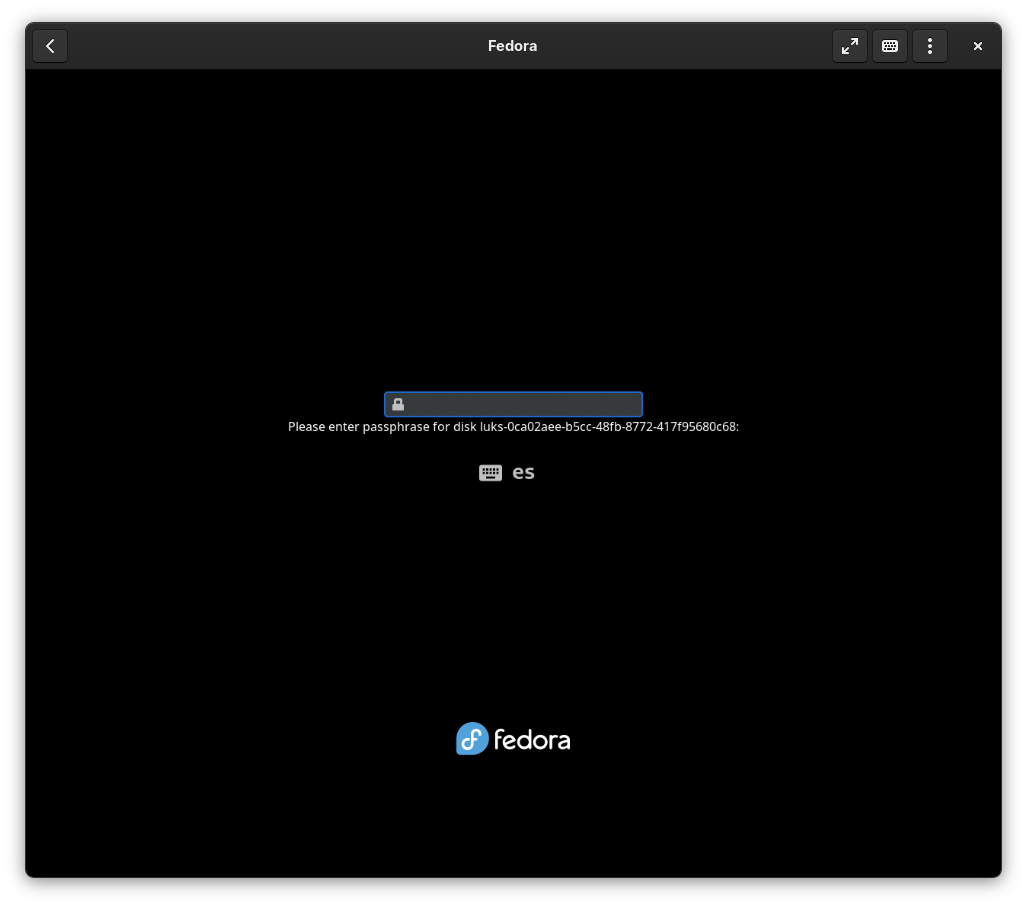

Al iniciar un sistema Linux con LUKS, el sistema pide la clave para poder desencriptar el disco:

Una vez puesta la contraseña correcta, la distribución puede acceder al contenido de la partición y continuar el arranque normal para finalizar en la pantalla de login (si no hemos puesto el inicio de sesión automático).

Otra contraseña a introducir, ya van 2. Ahora multiplica por las veces que inicias el equipo en un mes. No es ningún drama, pero si una molestia.

En otros sistemas operativos, como MacOS o Windows, no suele pedir la contraseña de desencriptación del disco duro. Esta se guarda en el módulo TPM de forma segura y el sistema accede a él durante el arranque.

¿Hay formas de saltarse esta protección? Por supuesto: estás expuesto a fallos en la implementación del módulo TPM por parte del fabricante del equipo. También hay elaboradas formas de saltarse estas protecciones. No ofrece seguridad total, solo le pone las cosas más difíciles al ladrón medio.

Pues bien, en este artículo de Fedora Magazine nos explican paso a paso como añadir la clave de desencriptado al módulo TPM y utilizar el software clevis para que acceda a dicho módulo e introduzca la contraseña por nosotros, todo ello en Fedora. También nos da un poco de contexto técnico sobre como funciona TPM y Secure Boot.

Si usas otra distribución, te puede servir de pista para encontrar artículos similares que adapten el procedimiento a la distro que estés utilizando.

Lo he probado en mi instalación de Fedora y ha funcionado perfectamente. He reducido a la mitad las veces que tengo que introducir contraseñas al iniciar el equipo sin renunciar a tener el disco encriptado.

Motivos técnicos o de seguridad habrá, pero creo que optarán por otro sistema como la integración de systemd-homed en la cual estaban trabajando pero todavía no parece estar implementadas. Veremos en próximas versiones si esto es así.

20/06/2025 - Linux